La surprise stratégique créée par l’attaque terroriste du Hamas dans le sud d’Israël, le 07 octobre 2023, s’est appuyé sur un véritable plan d’opération. L’auteur analyse la manœuvre conçue, préparée et menée par le Hamas pour frapper l’état hébreu, pour en braver la supériorité militaire et technologique symbolisée par la barrière de sécurité séparant Gaza du territoire israélien.

Les opinions exprimées dans cet article n'engagent pas le CNAM.

Les références originales de cet article sont : Olivier Passot, « Une barrière trop intelligente ? », IRSEM. Ce texte, ainsi que d’autres publications, peuvent être consultés sur le site de l’IRSEM.

Une barrière trop intelligente ?

Comment le Hamas s’est joué d’un système de sécurité très élaboré.

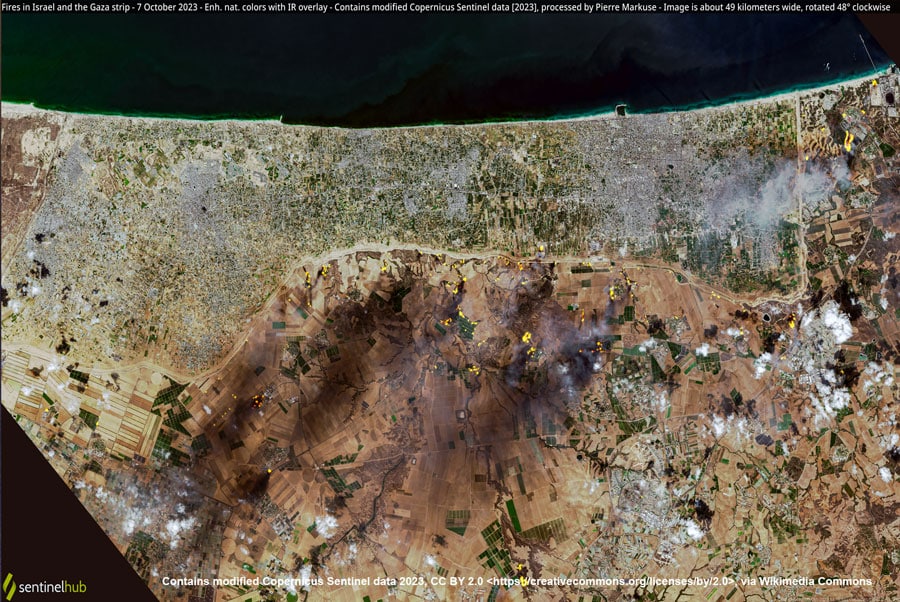

Le 7 octobre 2023, le Hamas a réussi à franchir la barrière de sécurité séparant Gaza du territoire israélien en appliquant un plan d’opérations très élaboré. Combinant efficacement le choc, le feu et le mouvement, jouant sur la surprise, le groupe terroriste a minutieusement exploité les limites de cette barrière, dont les performances technologiques réelles se sont avérées insuffisantes pour pallier la faiblesse des effectifs.

La barrière de sécurité qui sépare Gaza du territoire israélien a été régulièrement renforcée et modernisée depuis le début de sa construction en 1994. Sa dernière modernisation (2021) en a fait un système de protection complet censé garantir la sécurité des citoyens israéliens. Bien que sophistiqué, ce dispositif comportait toutefois des failles qui ont été minutieusement exploitées par le Hamas lors de son attaque du 7 octobre.

Pour isoler Gaza, les Israéliens n’ont pas construit de mur de séparation comme en Cisjordanie ou le long d’une partie de la frontière avec le Liban (un mur a été toutefois érigé dans trois secteurs où des implantations juives jouxtent Gaza). Ils ont fait le choix d’une « barrière » relativement légère (haute clôture métallique renforcée de fils barbelés) et « intelligente » (dotée de multiples capteurs et des effecteurs déportés, ce qui permet de réduire le volume de soldats en alerte). Difficile à escalader, cette barrière constitue une très bonne protection contre des tentatives d’incursion d’ampleur limitée (commandos).

Les Israéliens n’ont pas envisagé une attaque massive du Hamas sur la base des présupposés tactiques suivants : le Hamas ne dispose pas de capacités militaires régulières significatives ; il n’a pas de blindés capables d’enfoncer une clôture métallique ou d’exploiter une brèche en perçant une ligne de défense israélienne, ni de capacités aériennes ou navales sérieuses (supériorité israélienne totale). Le terrain est particulièrement favorable à Israël dans le cadre d’un affrontement régulier. Le Hamas ne dispose d’aucune profondeur opérative (bande de terre étroite adossée à la mer et à la frontière égyptienne). Le terrain est totalement dégagé : aucun masque ne permet de dissimuler une infiltration de commandos en direction de la barrière. De jour, la visibilité est totale. Les postes de combat des Forces de défense israéliennes (FDI) sont favorables à l’observation et au tir de loin (plusieurs promontoires artificiels aménagés du côté israélien). En revanche, le Hamas dispose de deux capacités-clés pour menacer Israël : sa composante forces spéciales, capable de faire infiltrer des commandos en territoire israélien par les tunnels ou par des vecteurs aériens légers ; ses roquettes, capables d’atteindre la plupart des villes israéliennes. C’est sur ces capacités que le Hamas concentre ses efforts technologiques pour maximiser son potentiel de nuisance.

À la différence d’un mur, la barrière offre aux FDI des vues sur les mouvements suspects palestiniens. Avec l’apport des capteurs (optiques, thermiques, détecteurs de mouvement), le champ de bataille est totalement transparent… au moins de jour. Pour s’opposer à des incursions limitées de commandos, et compte tenu d’un terrain très favorable à la défense, ce choix d’une barrière technologique était parfaitement cohérent. En outre, il était orienté par les ressources humaines limitées à l’échelle du territoire. En effet, la priorité des effectifs stationnés a été accordée au front nord (Liban) et centre (Cisjordanie), où le niveau de menace était jugé plus élevé.

Le Hamas a efficacement exploité la vulnérabilité de cette barrière surtout technologique pour la percer en de multiples points. Il a mis en œuvre un véritable plan d’opérations, séquencé en plusieurs phases.

Les éléments armés se sont infiltrés jusqu’au voisinage de la clôture extérieure, en rampant dans la nuit et sans communiquer entre eux ni avec l’état-major. Ils sont restés en dessous du « bruit de fond » permanent qui fait réagir les capteurs et auxquels les opérateurs ne prêtent plus attention : mouvement de petits animaux, poussière charriée par le vent, végétation effleurant les capteurs, etc. En attaquant en fin de nuit, le Hamas a pu attaquer le dispositif israélien dans l’obscurité, puis profiter des premières lueurs du jour pour la suite des opérations. Une fois les commandos infiltrés près de la barrière, le Hamas a procédé à des actions de préparation (shaping), dont la caractéristique commune est d’être bruyante. Ce bruit a évidemment alerté les sentinelles israéliennes, mais il a aussi créé panique et confusion. Conscients que quelque chose se passait, les défenseurs n’ont pu se fier aux capteurs (en partie neutralisés), ni à ce qu’ils voyaient (assaut de nuit). Les terroristes ont conduit simultanément plusieurs actions.

En opérant des drones porteurs de charges explosives, les commandos du Hamas ont neutralisé les systèmes destinés à identifier les menaces et à donner l’alerte : générateurs, capteurs (radars, caméras), antennes-relais. Ils ont aussi détruit des armes téléopérées, installées sur de petites tours en béton, que les soldats israéliens sont censés pouvoir actionner à distance depuis leurs postes de surveillance protégés.

Ces frappes ciblées ont aveuglé les opérateurs israéliens, dans les secteurs de la barrière de sécurité qui allaient subir les assauts les plus violents du Hamas. Les militaires israéliens se sont retrouvés désorientés par la neutralisation de leurs capteurs. Surpris pendant qu’ils dormaient, en effectifs réduits (fête religieuse), ils n’ont pas pu prendre leurs postes de combat à l’extérieur pour réagir aux premières explosions. Notons que le Hamas n’a pas conduit d’actions cyber ou de guerre électronique, avant ou pendant cette manœuvre initiale d’aveuglement.

À peine le Hamas avait-il débuté ses attaques contre la barrière de sécurité qu’il déclenchait des tirs indirects (roquettes et mortiers) sur des postes de police et de l’armée situés à quelques kilomètres dans la profondeur. Pris sous les tirs (pas nécessairement précis), les personnels en faction dans ces postes ont appliqué la procédure habituelle : gagner des abris bétonnés pour se protéger. Ainsi, le Hamas a réussi à fixer le deuxième échelon, composé d’équipes susceptibles d’intervenir au plus vite en cas d’alerte.

Ces tirs de roquettes n’avaient pas seulement pour but de compliquer l’arrivée des renforts : ils visaient à détourner l’attention des Israéliens (diversion). Lorsque des projectiles sont tirés depuis Gaza (ce qui arrive régulièrement), la chaîne de commandement est mise en alerte ; quant aux militaires sur le terrain, beaucoup doivent quitter leurs postes de travail pour s’abriter, ce qui affaiblit la posture opérationnelle. En outre, le vacarme produit par les départs de roquettes a servi à couvrir le bruit des explosions se déroulant au voisinage de la barrière.

Là où ils ont pu s’infiltrer, les combattants du Hamas ont placé des explosifs contre la clôture métallique. Là où ils ne pouvaient pas, ils ont tiré des roquettes depuis des postes de combat situés à quelques centaines de mètres. Les combattants du Hamas ont pris d’assaut les postes de combat situés le long de la barrière, comme celui situé au point de passage d’Erez (nord de la bande) ; en une heure, ils ont atteint six postes situés à quelques kilomètres dans la profondeur, dont l’état-major de la brigade situé à Re’im.

Anticipant un faible niveau de défense israélien, les terroristes ont fait le choix délibéré d’attaquer les postes de combat FDI au lieu de les esquiver. En neutralisant d’emblée les capacités de combat FDI, ils se sont assuré une liberté d’action pour la phase suivante, ce qui leur a permis de perpétrer leurs crimes, mais surtout de revenir dans la bande de Gaza avec leurs otages.

Le Hamas a profité de la sidération provoquée par l’assaut pour investir le territoire israélien par une combinaison d’actions conduites simultanément : départ des commandos terroristes vers les kibboutz, en utilisant divers modes de transport terrestres, aériens et maritimes – des dizaines de motos étaient prêtes à partir, dès les premières ouvertures réalisées dans la barrière ; élargissement des brèches au moyen de bulldozers ; actions de communication. Alors que les attaques étaient en cours, les premières vidéos mettant en scène les terroristes circulaient sur les réseaux. Le Hamas a aussitôt revendiqué la responsabilité de cette opération. Cette communication peu prudente visait sans doute à terroriser, mais aussi à inciter les habitants de Gaza à prendre part aux actions terroristes. Les tirs de roquettes se sont poursuivis pendant le reste de la journée.

Le Hamas a parfaitement utilisé les failles d’une barrière conçue prioritairement pour faciliter la réaction des FDI face aux incursions, ou pour contenir une attaque d’ampleur limitée. Cette barrière n’était pas assez robuste pour résister à des attaques aussi nombreuses et sophistiquées. Ajoutons que le Hamas aurait pu également imaginer une attaque d’envergure en dissimulant sa préparation dans de grands mouvements de foule[1].

References

Par : Olivier PASSOT

Source : IRSEM